Tentativas de golpe envolvendo emails falsos se passando por uma empresa são comuns, mas o público também está cada vez mais atento e evitando essas fraudes. Porém, um novo tipo de phishing detectado por quem quase virou vítima se destaca pela sofisticação e o uso de serviços da Google para mascarar a própria identidade.

As denúncias partiram de pessoas da área da tecnologia que receberam um email fraudulento, como o desenvolvedor do setor de criptomoedas Nick Johnson e o empreendedor Andrew Chen. Ambos compartilharam a experiência na rede social X, o antigo Twitter.

just got this phishing attempt. Thank god I was paying attention

Here”s how it works:

1) first I got a message from Google, and it was not filtered to Spam.2) Whoa, a subpeona?? I should check this out

3) the message looked weird, let”s be honest, but the From: was forged and… pic.twitter.com/Xb2C96mdX3

— andrew chen (@andrewchen) April 14, 2025

Recently I was targeted by an extremely sophisticated phishing attack, and I want to highlight it here. It exploits a vulnerability in Google”s infrastructure, and given their refusal to fix it, we”re likely to see it a lot more. Here”s the email I got: pic.twitter.com/tScmxj3um6

— nick.eth (@nicksdjohnson) April 16, 2025

Neste golpe, a pessoa recebe um suposto email da Google sobre uma intimação envolvendo o perfil da vítima. O diferencial dele está no cuidado dos cibercriminosos com alguns elementos que costumam entregar que a mensagem é fraudulenta, explorando uma brecha na infraestrutura de autenticação da própria empresa.

Como o golpe usando Google Sites funciona

O esquema inicia com uma mensagem que é enviada em massa para vítimas em potencial. O email avisa você sobre uma falsa intimação judicial que exige a cópia de algumas informações da conta para uso em uma investigação.

O que mais desperta a atenção no email é o remetente, que parece ser o próprio serviço da Google. Além disso, ao entrar na página indicada, você é direcionado a um site que replica a identidade visual do suporte da companhia.

Quem navega pelo site eventualmente se depara com uma tela de login. É neste momento que os golpistas tentam convencer você a entrar com login e senha do Google para roubar o acesso à conta. De posse desses dados, é possível acessar não apenas o email, mas também serviços vinculados (como documentos no Google Drive) e eventuais páginas que usaram o Google como método de entrada.

Como identificar a fraude em um email

Apesar de ser altamente sofisticado, o golpe tem alguns pontos que podem levantar suspeitas de pessoas mais atentas. Para começar, a mensagem está em um formato mal diagramado no corpo do texto e sem o link clicável.

Além disso, o local para a qual você é direcionado está hospedada no Google Sites. Apesar de ser um domínio da própria empresa, ele é um serviço gratuito de criação e hospedagem para páginas individuais. Comunicados e serviços oficiais tendem a trazer “accounts.google.com” na URL.

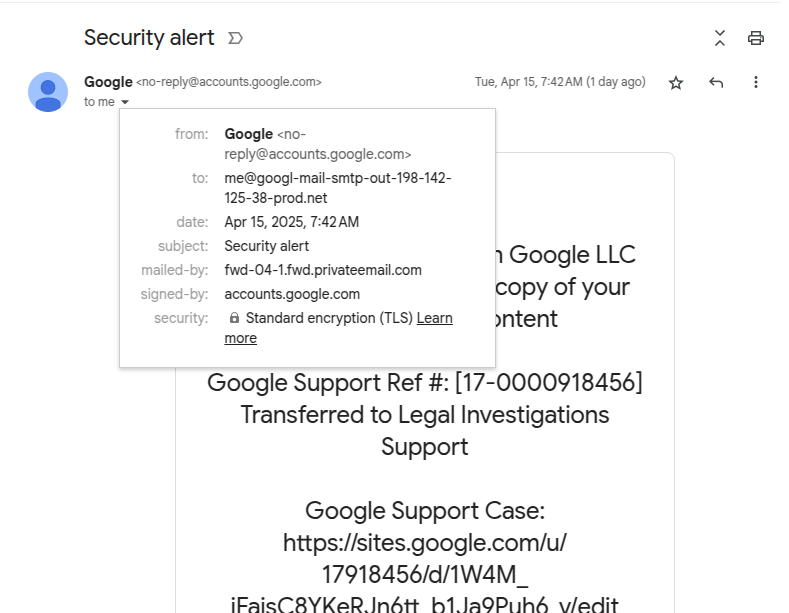

O ponto mais difícil de detectar, porém, é o endereço de email — e este é o grande destaque da fraude em termos de segurança, já que ele consegue adicionar um contato legítimo da própria Google no campo de remetente. Porém, ele faz isso a partir de um jeito sofisticado de burlar a proteção da companhia.

Os golpistas colam todo o texto do email em um serviço de identificação de domínio da própria Google e conseguem fazer com que ele direcione a mensagem contendo a assinatura da empresa. Ao copiar o código original de verificação, eles burlam o chamado DomainKeys Identified Mail (DKIM), que normalmente detecta e bloqueia quem tenta se passar pela companhia.

Só é possível notar essa gambiarra ao conferir com atenção os endereços na mensagem: ela foi enviada originalmente (mailed-by) por um email privado em vez da própria empresa e não traz o endereço individual do usuário (to), mostrando no lugar outro destinatário.

O que diz a Google sobre o golpe

A Google foi contatada por algumas pessoas que receberam e mensagem, mas inicialmente não se manifestou sobre o caso. Depois que as publicações nas redes sociais viralizaram e veículos especializados publicaram as denúncias, ela enviou um comunicado oficial.

De acordo com o site The Verge, a empresa confirmou que está ciente do ataque e já começou a trabalhar em soluções para fechar essa brecha de uso criminoso da autenticação.

Ela ainda sugeriu que a comunidade proteja as próprias contas com formas de login mais seguras. “Enquanto isso, nós encorajamos os usuários a adotarem a verificação em dois fatores e chaves de acesso, que garantem proteção forte contra esse tipo de campanha de phishing”, diz a nota.

Quer saber o que são chaves de acesso e entender como elas são formas seguras de substituir ou complementar senhas? Confira este conteúdo especial do TecMundo!

#SuperCurioso | www.supercurioso.online